この記事にアクセスした方はおそらく、職務の分離といった原則に基づいてユーザに対して管理者権限(admin)ではなく、ロール(役割)ベースのコントロールを加えたいとかんがえているのではないだろ

Paloaltoファイアウォールではデフォルトで、以下3つの管理者ロールが存在する。

- 監査管理者/autidadmin

- 暗号化管理者/cryptoadmin

- セキュリティ管理者/securityadmin

この記事では、各ロールの詳細を解説していく。

管理者ロール とは

CISSPを勉強したことがある方なら、職務の分離やロールベースのコントロール、そして最小特権の原則についてはよくご存知だろう。

セキュリティにおいて、これらの概念は欠かせないものだ。

例えば一人情シスのような組織に新たに新入社員・中途で人員が追加されたとする。

彼はまだ試用期間にありファイアウォールの管理者権限をお渡しするのはどう考えてもリスクがある。

どのようなリスクがあるのか

- うっかり手が全てってファイアウォールを再起動してしまう

- うっかり手が全て重要なファイアウォールポリシーを削除してしまう

- うっかり手が全てコンフィグをエクスポートして外部に送信する

といったことも、管理者権限であればなんでもできてしまうわけだ。

仮に問題が起きた場合、その問題の責任を取られるのは管理者権限を渡したあなたになる可能性がある。

ではどうすればいいのか。

答えは管理者ロールを割り当てることだ。

管理者ロールのメリット

管理者ロールは既に書いてきたようなリスクに対応するための優れた機能だ。

先ほど挙げたようなリスクについては、例えばPaloaltoファイアウォールのデバイス設定に関する権限を全てお渡ししなければ、どう手が滑ろうとこのような問題が起きる可能性はない。

- うっかり手が全てってファイアウォールを再起動してしまう

- うっかり手が全て重要なファイアウォールポリシーを削除してしまう

- うっかり手が全てコンフィグをエクスポートして外部に送信する

このような問題に直面する可能性があると感じたら、管理者ロールの機能を是非使っていただきたい。

各ロールについて

各ロールの詳細はこの通りだ。

管理者権限/admin

工場出荷状態(デフォルト)においては、Paloaltoファイアウォールではadminを利用してユーザにログインさせる。

このadminでは初期化などを含む全ての操作が可能だ。

マネジメント設定等、必要な初期設定をするためには管理者権限は必要不可欠だ。

しかしこのような初期設定を操作する必要性がないロールの従業員がほとんどではないだろうか。

あなたの組織のPaloaltoファイアウォールが重要インフラに位置する場合、大抵の従業員に対して過剰特権を引き起こす管理者権限の付与は最小限にとどめておくべきであろう。

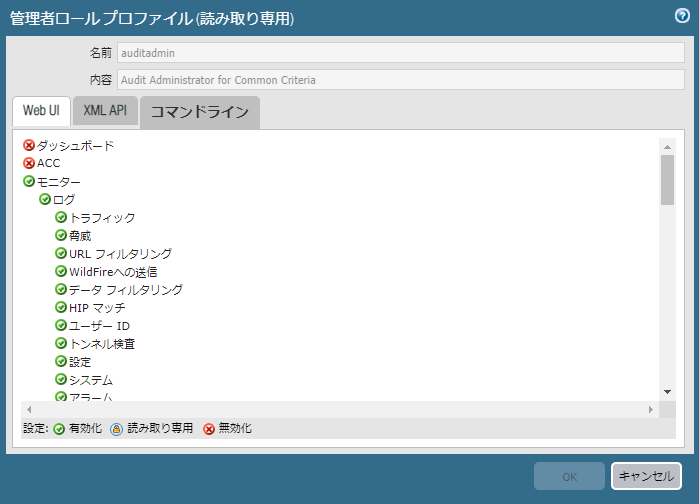

監査管理者/autidadmin

メーカー公式によると以下のように説明されている。

監査管理者は、ファイアウォールの監査データの定期的なレビューを担当します。

https://docs.paloaltonetworks.com/pan-os/9-0/pan-os-web-interface-help/device/device-admin-roles.html

The Audit Administrator is responsible for the regular review of the firewall’s audit data.

例えば内部監査担当に割り当てる権限として必要なセットが組まれている。

具体的には下記設定を確認するといい。

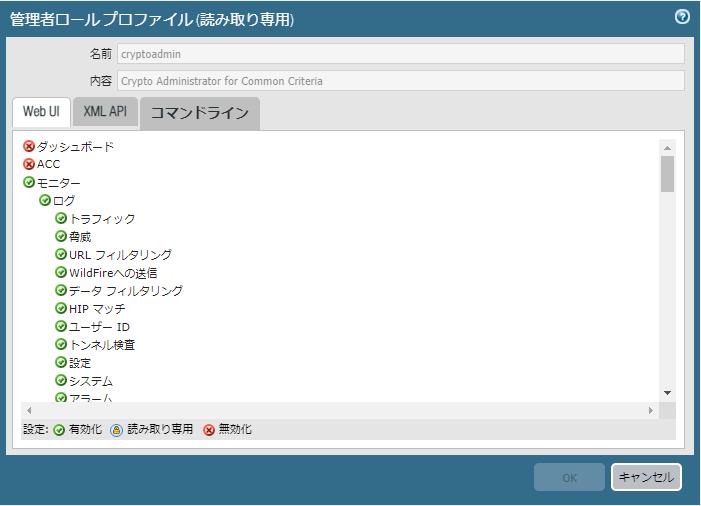

暗号化管理者/cryptoadmin

メーカー公式によると以下のように説明されている。

暗号化管理者は、ファイアウォールへの安全な接続の確立に関連する暗号化要素の構成と保守を担当します。

https://docs.paloaltonetworks.com/pan-os/9-0/pan-os-web-interface-help/device/device-admin-roles.html

The Cryptographic Administrator is responsible for the configuration and maintenance of cryptographic elements related to the establishment of secure connections to the firewall.

例えばIPsecにかかわる実装やトラフィックログの確認などは、このロールが適切なロールとなる。

具体的には下記設定を確認するといい。

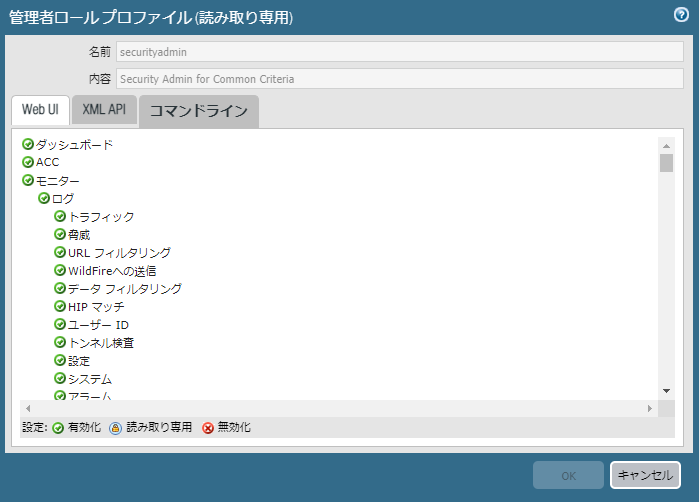

セキュリティ管理者/securityadmin

メーカー公式によると以下のように説明されている。

セキュリティ管理者は、他の2つの管理ロールによって対処されない他のすべての管理タスク(セキュリティポリシーの作成など)を担当します。

The Security Administrator is responsible for all other administrative tasks (such as creating Security policy) not addressed by the other two administrative roles.

https://docs.paloaltonetworks.com/pan-os/9-0/pan-os-web-interface-help/device/device-admin-roles.html

例えばポリシーの作成などをおこなう担当者に割り当てる権限として必要なセットが組まれている。

この3つの中では最も強力な権限を有するロールとなっている。

具体的には下記設定を確認するといい。

管理者ロールのカスタマイズ

管理者ロールはカスタマイズすることができる。

デフォルトで用意されたロールでは、組織の個別要件に沿わないケースがたたあるだろう。

その時は自組織のルールに沿って適切なロールを新作成すればいい。

カスタマイズ方法はこの記事を参考にしてほしい。

さいごに

管理者ロールについてご理解頂けただろうか。

CISSPでもよく登場する、最小特権、ロールベースのコントロール、職務の分離をPaloaltoファイアウォールで実装するために必要な機能が組み込まれている。

このコントロールはセキュリティ管理者にとって必須のスキルセットだろう。

ネットワークアドミニストレータ必携 オススメ最新コンソールケーブル

Paloalto PAシリーズを極める最短ルート

自宅で学習している場合は、ヤフオク!などで中古のPaloaltoファイアウォールを自己学習用に購入しておくことをオススメする。

何故ならセキュリティにおいて、概念としては理解できても、ではそれをどうすれば実装できるのかも同時に習得しておかねれば現場で活躍することはできないだろう。

しかし重要インフラに位置する機会がおおいPaloaltoファイアウォールを安易に操作するのは困難だ。

自宅環境に1台テスト用があればそれらの問題を解決できるだろう。

予算に余裕がある場合はPA220を持っておくことをおススメする。

PA200とPA220では、機能こそ同じだがハードウェア性能が全く異なるのだ。

PA200はとにかく遅いと感じるだろう。この待ち時間が学習意欲をそいでしまうならばPA220だ。

しかしPA200でもできることは同じなので、それで十分ならば安価な方がよいだろう。

PAシリーズを安価にGETする

PA-200は2018年10月31日に販売終了(EOL)になったため正規では購入できない。

しかし中古市場には安価に存在しており、入手可能だ。

コメント