マネジメントポートとは

Paloaltoファイアウォールには、アクセスポートとは別にマネジメントポート(MGT)が必ず付いている。

このMGTポートは、アクセスポートとは物理的に切り離されており、そのままでは相互通信ができないようになっている。

この機構はMGTポートを保護するための機構だ。

なぜ分けるとセキュリティ対策になるのかというと理由はいくつかある。

一つは、通常のファイアウォールはアクセスポートとMGTが同じイーサネットポートで実装されており、分けることができないのだが、その場合デフォルトゲートウェイへ管理アクセスすれば管理画面がどこにあるかわかるわけで、攻撃者に無駄に情報をあたえることになってしまう。

アクセスポートとMGTが別々で、しかも内部的に通信できないのであれば、ネットワーク分離することもできるし、管理者以外がアクセスできないよう閉じることができるわけだ。

非常に重要なMGTポートだが、初期設定は非常にシンプルだ。

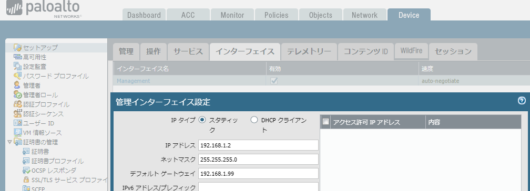

Deviceのセットアップからインターフェースを開くとManagemetというプロファイルがデフォルトで作成されている。

この設定を自身の環境に合わせて変更すればよい。

アクセス許可IPアドレス

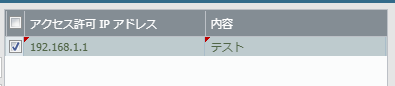

重要な機能の一つで、「アクセス許可IPアドレス」という項目がある。

これは、このファイアウォール本体に管理アクセスできる送信元IPアドレスを絞る機能だ。

たとえばこのように設定しておくことで特定の送信元IPのみが管理アクセス可能になる。

MGTポートは標準で、アプリケーションリストの取得やDNS名前解決、公開NTPサーバとの時刻同期、アップデート等、かなりの役割を持っている。

これらの設定については別の記事で詳細を記載しているので合わせて設定しておくことが推奨だ。

デフォルトではマネジメントポートを使う機能も、アクセスポートへ委任することも可能だ。

詳細はこの記事で解説している。

CLIでマネジメントポートを設定する方法

CLIで設定する場合は下記コマンドを流せばいい。

IPアドレスなどは、実際のNW環境に合わせてカスタマイズして使ってほしい。

admin@PA-220> configure

# set deviceconfig system hostname PA-220-test

# set deviceconfig system ip-address 192.168.1.2 netmask 255.255.255.0

# set deviceconfig system default-gateway 192.168.1.254

# set deviceconfig system dns-setting servers primary 8.8.8.8

# commit

Paloalto PAシリーズを極める最短ルート

自宅で学習している場合は、ヤフオク!などで中古のPaloaltoファイアウォールを自己学習用に購入しておくことをオススメする。

何故ならセキュリティにおいて、概念としては理解できても、ではそれをどうすれば実装できるのかも同時に習得しておかねれば現場で活躍することはできないだろう。

しかし重要インフラに位置する機会がおおいPaloaltoファイアウォールを安易に操作するのは困難だ。

自宅環境に1台テスト用があればそれらの問題を解決できるだろう。

予算に余裕がある場合はPA220を持っておくことをおススメする。

PA200とPA220では、機能こそ同じだがハードウェア性能が全く異なるのだ。

PA200はとにかく遅いと感じるだろう。この待ち時間が学習意欲をそいでしまうならばPA220だ。

しかしPA200でもできることは同じなので、それで十分ならば安価な方がよいだろう。

PAシリーズを安価にGETする

PA-200は2018年10月31日に販売終了(EOL)になったため正規では購入できない。

しかし中古市場には安価に存在しており、入手可能だ。

コメント