Paloaltoファイアウォールには、ご存じの通り優れたNAT変換機能が組み込まれている。

従来のJuniperFWなどに比べ、あまりにも細かいNAT変換ルールを定義することが可能だ。

NATポリシー自体はシンプルなので、ネットワークの前提知識があればGUIを見れば設定できる。

ただし、仕様上の注意事項があるので紹介する。

仕様上の注意事項

クイズではないが、このような仕様がある。

あて先NATにおいては、

「あて先NATポリシーで指定するあて先ゾーン」と

「セキュリティポリシーで指定するあて先ゾーン」では

それぞれ設定するあて先ゾーンをNATテーブルに従い変更する必要がある。

この説明を読んだだけで意味が分かる場合には、これ以上続きを読む必要がない。

よくわからない場合は続きを読んで、なぜこの仕様になるのか、具体的にはどう設定すればいいか理解しておこう。

まずこの仕様を理解するには処理の流れを知っておく必要がある

処理の流れ

仮に下記通信の流れがあり、あて先NATをかけるとする。

■通信の流れ

①インターネット(UNTRUST) → ②Paloaltoファイアウォール → ③イントラネット(TRUST)

インターネットがUNTRUSTゾーンで、イントラネットがTRUSTゾーンだ。

あいだにPaloaltoファイアウォールがあり、それぞれゾーンで論理的に区切ってあて先NAT変換するものとする。

この通信経路を通るパケットがどの順番で処理されるかがポイントになる。

最初にNATポリシーが判定され、その次にセキュリティポリシーの判定が行われる

②のPaloaltoファイアウォールに着信した通信は、先に「あて先NAT変換」が行われ、その次に「セキュリティポリシーの判定」を行う。

あて先NAT変換が先に行われるというルールを考えると具体的な設定方法が見えてくる。

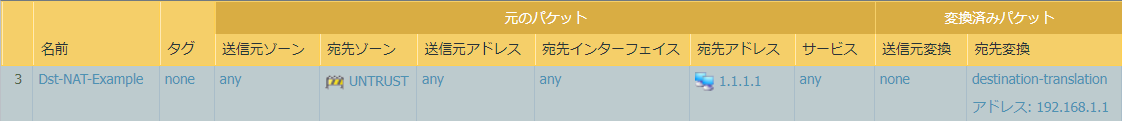

具体的な設定例だと、あて先ゾーンは下記のように設定することになる。

例として、ここでは、1.1.1.1(UNTRUST)で着信したあて先IPを192.168.1.1(TRUST)へ変換することとする。

この時、あて先ゾーンがUNTRUSTになっていることが一つ目のポイントだ。

あて先IPはこの時点ではグローバルIPアドレスであり、NAT変換はされていない。

よって、あて先ゾーンとしてはUNTRUSTを指定するのが正解だ。

NAT変換後のあて先はTRUSTなのだが、ここでは無関係だ。

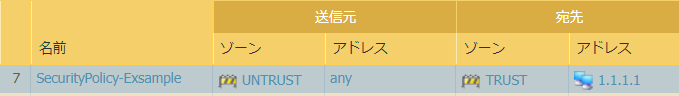

そして次に、セキュリティポリシーの判定が行われる。

この時点ではすでにあて先NATポリシーによる処理が行われているため、セキュリティポリシーのあて先ゾーンではTRUSTを指定するのが正しい。

この時、なぜあて先の指定がこうなるのか、仕様が分からなければ理解がむずかしいかもしれない。

そしてこの時に、あて先アドレスにも注意が必要だ。

あて先ゾーンがTRUSTであれば、あて先IPアドレスもNAT変換後を定義したくなるかもしれない。

しかしここでは、NAT変換前のIPアドレスを指定するのが正解だ。

逆にこの仕様さえ理解すれば複雑な設定をしていくことも可能になる。

柔軟なNATポリシーを定義するスキルはネットワーク管理者の必須のスキルといえる。

ネットワークアドミニストレータ必携 オススメ最新コンソールケーブル

Paloalto PAシリーズを極める最短ルート

自宅で学習している場合は、ヤフオク!などで中古のPaloaltoファイアウォールを自己学習用に購入しておくことをオススメする。

何故ならセキュリティにおいて、概念としては理解できても、ではそれをどうすれば実装できるのかも同時に習得しておかねれば現場で活躍することはできないだろう。

しかし重要インフラに位置する機会がおおいPaloaltoファイアウォールを安易に操作するのは困難だ。

自宅環境に1台テスト用があればそれらの問題を解決できるだろう。

予算に余裕がある場合はPA220を持っておくことをおススメする。

PA200とPA220では、機能こそ同じだがハードウェア性能が全く異なるのだ。

PA200はとにかく遅いと感じるだろう。この待ち時間が学習意欲をそいでしまうならばPA220だ。

しかしPA200でもできることは同じなので、それで十分ならば安価な方がよいだろう。

PAシリーズを安価にGETする

PA-200は2018年10月31日に販売終了(EOL)になったため正規では購入できない。

しかし中古市場には安価に存在しており、入手可能だ。

コメント