最初に

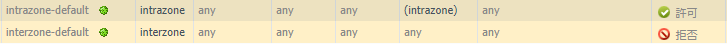

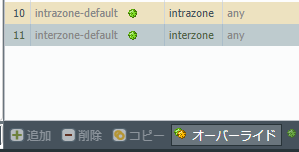

この記事では、PAシリーズで初期ポリシーとして設定されている

「interzone-default」と「intrazone-default」のトラフィックログ出力設定方法について解説する。

この2つの初期ポリシーについてはこちらを確認してほしい。

通常は読み取り専用になり設定変更できない

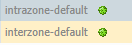

よくよく見ると、緑の謎のボタンがあることがわかる。

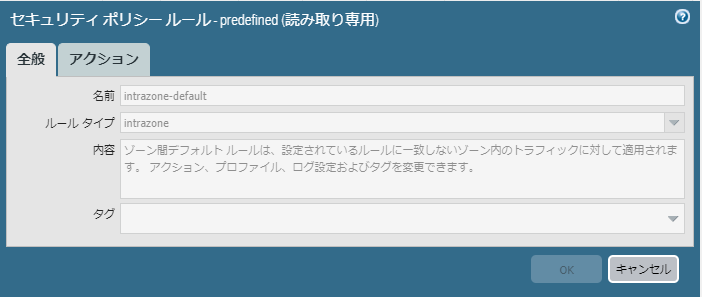

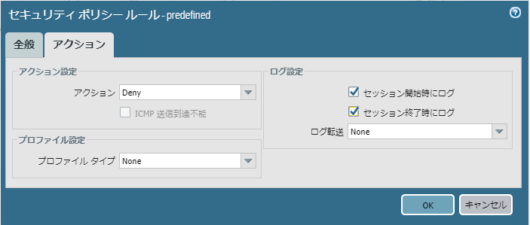

これをクリックすると、設定画面が表示されるが、読み取り専用になっていることがわかる。

つまり、ここからは設定変更ができない。

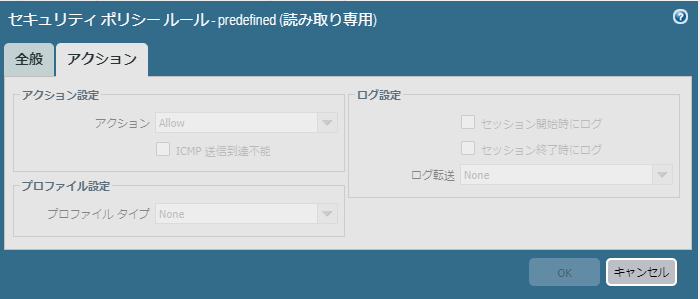

設定は表示されるがどちらもグレーアウトされており何ら変更することができないのだ。

設定を override / オーバーライド する

初期ポリシーのログ設定を変更するには、、

一番下にオーバーライド(override)から変更することできる。

実際にオーバーライドをクリックすると

この通り、通常はグレーアウトしていた設定箇所が、変更できるようになる。

設定変更後はいつも通り、OKをクリックしてCommitすればいい。

パッと見ると、どうも変更できなさそうに見えるので放置してしまいがちだが

何かあった時のためにも、初期ポリシーのログ設定も全て出力しておくことをおススメする。

デフォルトでは、通信は許可・拒否されるのにログが出力されないのだ。

柔軟なポリシー制御ができるのが、PAシリーズの素晴らしい点であると言える。

Paloalto PAシリーズを極める最短ルート

自宅で学習している場合は、ヤフオク!などで中古のPaloaltoファイアウォールを自己学習用に購入しておくことをオススメする。

何故ならセキュリティにおいて、概念としては理解できても、ではそれをどうすれば実装できるのかも同時に習得しておかねれば現場で活躍することはできないだろう。

しかし重要インフラに位置する機会がおおいPaloaltoファイアウォールを安易に操作するのは困難だ。

自宅環境に1台テスト用があればそれらの問題を解決できるだろう。

予算に余裕がある場合はPA220を持っておくことをおススメする。

PA200とPA220では、機能こそ同じだがハードウェア性能が全く異なるのだ。

PA200はとにかく遅いと感じるだろう。この待ち時間が学習意欲をそいでしまうならばPA220だ。

しかしPA200でもできることは同じなので、それで十分ならば安価な方がよいだろう。

PAシリーズを安価にGETする

PA-200は2018年10月31日に販売終了(EOL)になったため正規では購入できない。

しかし中古市場には安価に存在しており、入手可能だ。

コメント