Paloaltoのアプリケーション識別

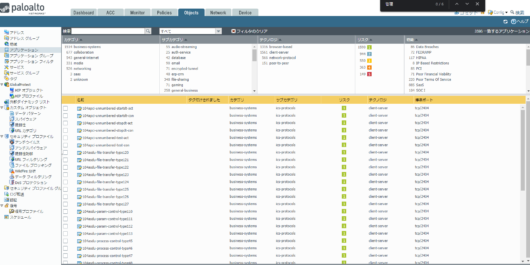

Paloaltoファイアウォールには標準機能でアプリケーションレベルの通信の可視化・制御が可能だ。

ライセンスがないと使えないと思われガチだが、実際にはライセンスがなくても常に最新のアプリケーションを取得できる。

2021年現在、既に3500を超えるアプリケーションが登録されている。

アプリケーション制御のメリットとは

まず一つ目のメリットは可視化だ。

メリット1:可視化

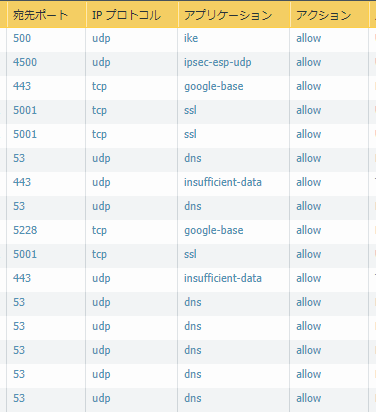

例えば従来、HTTP,HTTPSといったレベルでしかわからないかった通信ログが、WindowsUpdateの場合は「ms-update」、ZOOMの場合は「ZOOM」もしくは「ZOOM-Meeting」といった形で、アプリケーションとして見える化できる。

これらは基本的にHTTPSで通信されるためポート番号は443でしかないわけだが、HTTPSの中でも、どのようなアプリケーションの通信なのか識別できる、スペシャルな機能なのだ。

他にも、ikeやGoogle,DNSといった様々なアプリケーションが識別できる

サーバーレスポンス検査とは一体何かというと、文字通りではあるが、通信の中身をチェックし、問題の有無を確認する、ということだ。

問題の有無というは、例えばウイルス混入や実行形式の拡張子が含まれている、エクスプロイトコードが含まれている、などの問題があるかどうかということだ。

こういったものをチェックする機構がPaloaltoファイアウォールには標準で備わっている。

メリット1:通信制御

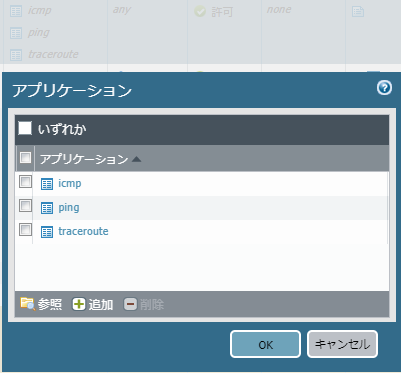

もう一つのメリットは、アプリケーションベースで通信の制御ができることだ。

例えばこのように、ポリシー設定でアプリケーションを許可したいアプリケーションにするだけで、そのアプリケーションの通信だけ許可させることが可能だ。

この例では、icmp,ping,tracerouteのアプリケーションを登録している。

注意点

アプリケーション識別を利用する時に一つ注意点がある。

それは全ての通信が必ずしもアプリケーションとして識別できるわけではない、ということだ。

例えば、ZOOMの通信を一つとっても、SSLの最初の通信からいきなりZOOMアプリケーションと識別することは不可能なのだ。

ある程度通信のやり取りがあり、そのあとでようやくPaloaltoはその通信がZOOMであると認識する。

つまり、最初の通信はSSLアプリケーションとして識別され、セッション確率した後の通信がZOOMと識別されるのだ。

こういったアプリケーション独特の挙動については、やはり実際手を動かして確認することが重要だ。

もしアプリケーションの列が存在していない場合は、ポリシーの表示設定がおかしくないか確認してみよう。

Paloalto PAシリーズを極める最短ルート

自宅で学習している場合は、ヤフオク!などで中古のPaloaltoファイアウォールを自己学習用に購入しておくことをオススメする。

何故ならセキュリティにおいて、概念としては理解できても、ではそれをどうすれば実装できるのかも同時に習得しておかねれば現場で活躍することはできないだろう。

しかし重要インフラに位置する機会がおおいPaloaltoファイアウォールを安易に操作するのは困難だ。

自宅環境に1台テスト用があればそれらの問題を解決できるだろう。

予算に余裕がある場合はPA220を持っておくことをおススメする。

PA200とPA220では、機能こそ同じだがハードウェア性能が全く異なるのだ。

PA200はとにかく遅いと感じるだろう。この待ち時間が学習意欲をそいでしまうならばPA220だ。

しかしPA200でもできることは同じなので、それで十分ならば安価な方がよいだろう。

PAシリーズを安価にGETする

PA-200は2018年10月31日に販売終了(EOL)になったため正規では購入できない。

しかし中古市場には安価に存在しており、入手可能だ。

コメント